Microsoft publicó el martes 127 parches que afectan a 14 familias de productos. Nueve de los problemas solucionados (cuatro relacionados con Windows, dos con 365 y Office y uno con SharePoint, SQL y Word) son considerados por Microsoft como de gravedad crítica. 34 tienen una puntuación CVSS base de 8,0 o superior. No se tiene constancia de que ninguno de ellos esté siendo explotado activamente, aunque uno (CVE-2025-49719, un problema SQL de gravedad importante que permite la divulgación de información) ya se ha hecho público.

En el momento de aplicar el parche, Microsoft cree que 17 CVE tienen más probabilidades de ser explotados en los próximos 30 días. Esto no incluye el problema de SQL mencionado anteriormente. Varios de los problemas de este mes pueden detectarse directamente con las protecciones de Sophos, y en la tabla siguiente se incluye información al respecto.

Además de estos, el martes de parches incluye 12 correcciones de Adobe Reader, cuatro de ellas consideradas de gravedad crítica. La lista de avisos de este mes no solo incluye tres problemas de Edge ya corregidos, sino también siete con CVE asignados por MITRE (lo que suele indicar que los errores afectan a productos ajenos a Microsoft; en este caso, GitK) relacionados con Visual Studio, además de dos CVE de gravedad crítica emitidos por AMD para cubrir problemas en algunos de sus procesadores. Las correcciones para los dos problemas de divulgación de información de AMD (CVE-2025-36350, CVE-2025-36357) se abordan aplicando un parche a Windows; aunque no los incluimos en nuestras cifras de este mes.

Como siempre, al final de esta publicación incluimos apéndices adicionales con una lista de todos los parches de Microsoft ordenados por gravedad, por plazo de explotabilidad previsto y puntuación CVSS Base, y por familia de productos; un apéndice con las actualizaciones de tipo informativo; y un desglose de los parches que afectan a las distintas plataformas de Windows Server que aún reciben soporte.

Cifras

-

Total de CVE: 127

-

Divulgados públicamente: 1

-

Explotación detectada: 0

-

Gravedad

-

Crítica: 9

-

Importante: 118

-

-

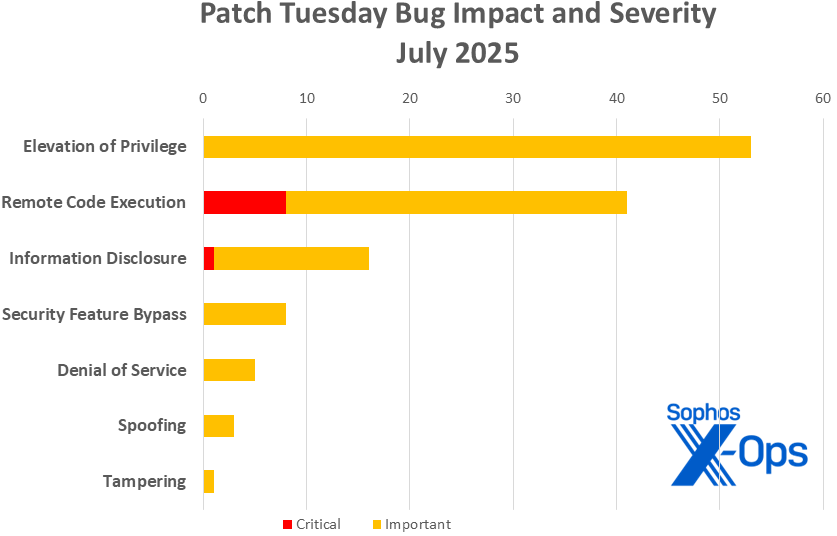

Impacto

-

Elevación de privilegios: 53

-

Ejecución remota de código: 41

-

Divulgación de información: 16

-

Omisión de funsiones de seguridad: 8

-

Denegación de servicio: 5

-

Suplantación de identidad: 3

-

Manipulación: 1

-

-

Puntuación CVSS base 9,0 o superior: 1

-

Puntuación CVSS base 8,0 o superior: 33

Productos

-

Windows: 100

-

Office: 13 *

-

365: 12

-

SharePoint: 3

-

SQL: 3

-

Word: 3

-

Azure: 2

-

Excel: 2

-

PowerPoint: 2

-

Teams: 2

-

Visual Studio: 2 **

-

Intune: 1

-

Outlook: 1

-

PC Manager: 1

* Un parche (CVE-2025-49756) soluciona una vulnerabilidad de importancia importante que permite eludir una característica de seguridad en la plataforma para desarrolladores de Office. A efectos de este resumen, la clasificamos simplemente como «Office» sin incluirla en el recuento de 365.

** Visual Studio también recibe los cinco CVE proporcionados por MITRE mencionados anteriormente.

Como es habitual en esta lista, los CVE que se aplican a más de una familia de productos se cuentan una vez por cada familia a la que afectan. Por cierto, cabe señalar que los nombres de los CVE no siempre reflejan con exactitud las familias de productos afectadas. En concreto, algunos nombres de CVE de la familia Office pueden mencionar productos que no aparecen en la lista de productos afectados por el CVE, y viceversa.

Actualizaciones destacadas de julio

Además de los problemas mencionados anteriormente, hay una serie de elementos específicos que merecen atención.

CVE-2025-47981: vulnerabilidad de ejecución remota de código en el mecanismo de seguridad de negociación ampliada (NEGOEX) de SPNEGO

Microsoft asigna a este fallo RCE en el mecanismo de seguridad de negociación extendida (NEGOEX) del mecanismo de negociación GSS-API simple y protegido (SPNEGO) una gravedad crítica y la puntuación base CVSS de 9,8 indica además que este parche es la máxima prioridad de este mes. Para rematar, Microsoft considera que es muy probable que esta vulnerabilidad sea objeto de exploits activos en los próximos 30 días, así que… el tiempo corre. Es posible que algunos lectores no estén familiarizados con el estándar SPENGO, por lo que Microsoft ofrece información adicional para los más curiosos, así como una posible medida de mitigación, pero lo más importante es saber que esta funcionalidad está habilitada de forma predeterminada en todos los equipos cliente que ejecutan Windows 10 versión 1607 y posteriores. También afecta a todas las versiones de servidor a partir de 2008R2.

CVE-2025-49711, CVE-2025-49695, CVE-2025-49696, CVE-2025-49697, CVE-2025-49702, CVE-2025-49703, CVE-2025-49699, CVE-2025-49705 (ocho CVE)

Los ocho parches enumerados afectan a 365 y Office. Tres de los ocho afectan además a Excel (CVE-2025-49711), Word (CVE-2025-49699) y PowerPoint (CVE-2025-49699, CVE-2025-49705). Lamentablemente, todos ellos afectan a las versiones para Mac de esas familias de productos, además de a Windows (y, en algunos casos, a Android), y aún no hay parches disponibles para Mac. Microsoft recomienda a los usuarios que puedan verse afectados que consulten sus páginas CVE para conocer la disponibilidad de los parches.

CVE-2025-49695, CVE-2025-49696, CVE-2025-49697, CVE-2025-49702, CVE-2025-49703 (cinco CVE)

Los cinco CVE de 365/Office de este conjunto incluyen el panel de vista previa como vector. Los cinco están incluidos en el grupo sin parches para Mac anterior.

Protecciones de Sophos

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2025-47981 | SID:2311290 | SID:2311290 |

| CVE-2025-47987 | Exp/2547987-A | Exp/2547987-A |

| CVE-2025-48799 | Exp/2548799-A | Exp/2548799-A |

| CVE-2025-49695 | SID:2311298 | SID:2311298 |

| CVE-2025-49696 | SID:2311295 | SID:2311295 |

| CVE-2025-49701 | SID:64757 | SID:64757 |

| CVE-2025-49704 | SID:2311293 | SID:2311293 |

| CVE-2025-49718 | SID:2311297,2311294 | SID:2311297,2311294 |

| CVE-2025-49724 | SID:2311299 | SID:2311299 |

Como cada mes, si no quieres esperar a que tu sistema descargue las actualizaciones de Microsoft, puedes descargarlas manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué versión de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualización acumulativa para la arquitectura y el número de compilación específicos de tu sistema.

Dejar un comentario